Türkiye’nin Botnet Durumu

October 5, 2016 Leave a Comment

Türkiye’nin EMEA bölgesinde botnet barındırma sıralamasında ilk sırada olduğunu gösteren bir rapor yayınlandı. Şehirler sıralamasında ise İstanbul ve Ankara en fazla botnet bulunan ilk iki şehir.

Kaynak: Symantec EMEA DDoS Report

Saldırganların botnet kullanım amaçları ve yöntemlerini daha iyi anlamamız gerekiyor. Son zamanlarda çok bahsettiğimiz hedefli saldırılardan öncesinde saldırganlar da yaygın bir kitleye ulaşmayı hedefliyorlardı.

Botnet’ler eskiden beri sadece DDoS saldırıları için kullanılmıyorlar. Bulaşılan sistemdeki kredi kartı bilgilerini, e-posta hesap bilgilerini veya saldırgan için yararlı olabilecek çeşitli verileri almak için de kullanılmaktalar.

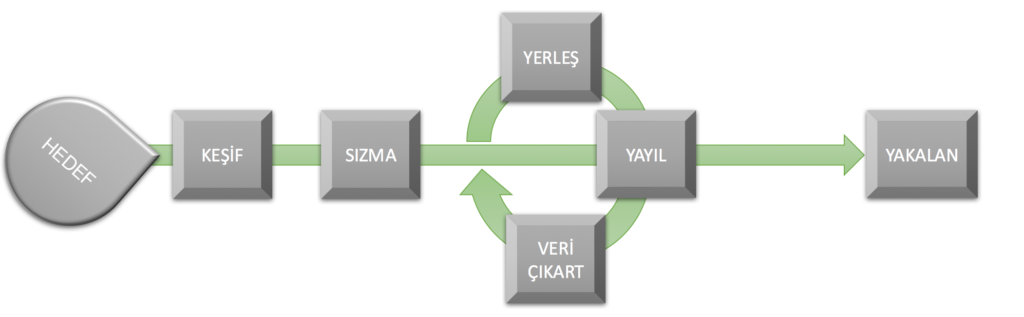

Son yıllarda çoğunlukla hedefli saldırıların engellenmesindeki zorluğu aşmayı belki de bir teknik bir becerinin göstergesi ve rekabet gördüğümüz için çok odaklandık ama geleneksel tehditler de yakamızı bırakmış değil. Teknikler geleneksel olsa da, yeni altın madeni bulaşılan sistemdeki bilgi olduğu için, saldırganlar da “serpme” yaptıktan sonra bulaşılan sistemleri tek tek inceliyorlar. Bu sistemlerin bir banka çalışanının veya kamu görevlisinin bilgisayarı olup olmadığını, sistemlerde kaldıraç olarak kullanabilecekleri herhangi bir bilgi kırıntısı bulunup bulunmadığına bakıyorlar. Eğer bulaştığı sistem “kayda değer bilgiler” barındırıyorsa veya yayılmaya değer bir ağa bağlıysa; bu sistemlerle özel olarak ilgilenmeye içeride yayılmaya başlıyorlar. Buraya kadar hedefli olmayan ve rastgele yayılan saldırganın adımları bu aşamadan sonra gelişmiş hedefli saldırılardaki “kill-chain” dediğimiz ölüm zincirinin devamı oluyor.

Botnet’lerin/zararlı yazılımların sadece DDoS saldırıları sayesinde oluşturdukları etkileri çeşitli küresel şirketlerin hizmet veremez hale gelmesinde uzaktan görmüştük. Rusya ile yaşanan uçak krizinin hemen akabinde de DDoS saldırılarının bankalarımız ve kamu sistemlerimizdeki etkisini kendi ülkemizde yaşamış olduk. Bu esnada ortaya çıkan bazı veriler, DDoS saldırılarını gerçekleştiren botnet’lerin ciddi bir kısmının da Türkiye’de konuşlanmış olduğuydu; yani içeriden vurulduk.

Botnet’ler/zararlı yazılımlar eliyle DDoS saldırısı yapabilme kabiliyetinin artık stratejik bir güç veya en hafif değerlendirmeyle siber operasyon kabiliyeti olarak tanımlandığı bir dönemdeyiz. Ofansif olarak bu güce sahip olmak gerektiği gibi, defansif olarak hem DDoS’la hem de bunun asıl kaynağı olan botnet’lerle mücadeleye yoğunluk vermemiz gerekiyor. Botnet’lerle mücadele edilmesi hem ülke içi ağlardan kaynaklanacak DDoS saldırılarının önüne geçecek hem de serpme saldırılarla kritik verilerin sızdırılmasını engelleyecektir.

EMEA botnet istatistiklerinde şehir sıralamasında Ankara’nın ikinci sırada olması kabul edilebilir bir durum değil. Ankara’daki sistemlerin büyük oranda kamu ve üniversite sistemleri olduğunu düşünürsek, botnet bulaşma adedinin EMEA’da ikinci sırada olması demek; kamu sistemlerimizin ve akademik ağlarımızın botnet’e dahil olmak bir yana; zararlı yazılım kaynadığını gösteriyor. Bu zararlı yazılımlarla bilgi çalma ve izleme operasyonları yapılabileceği, bulaşılan kurumlarda saldırganların yatay ve derinlemesine erişim elde etmeye devam edeceği de düşünülürse aslında siber casusluk için deney tahtası haline geldiğimiz değerlendirmesini yapmak isabetli olur.

Botnet ile mücadele etmek elbette kolay değil. Sadece ISP’lerle çözülebilecek bir konu da değil. Son kullanıcının bilinçlendirilmesi de bu işin bir bacağı, ISP’lerin zararlı yazılım yayılmasını engellemek için tehdit istihbaratı üretip, trafik analizi ve zararlı yazılım tespit sistemleri kullanmaları da bu bu işin bir bacağı. Çok boyutlu ve katmanlı yaklaşım gerektiriyor.

Telekom operatörleri seviyesinde DDoS ile mücadele etmek için güvenlik önlemleri alınsa da; ülke içerisindeki botnet’lerle, zararlı yazılımlarla mücadele etmedikçe hem ülke içinde kaynağı olan DDoS saldırılarına karşı anlamlı bir çözüm elde edemeyiz hem de siber espiyonaj için herhangi bir tedbir almamış oluruz.

Siber kabiliyetlerin caydırıcı güç olarak kullanıldığı, devletler arası ilişkilerde artan gerginlikte bir kademe olarak kullanıldığı çağdayız. Bunun kabiliyetin en görünüz yüzü DDoS, arkasındaki altyapı ise zararlı yazılımlarla oluşturulan botnet’ler. Hem kurumların hem de güvenlik çözümleri sağlayanların öncelikleri belirlerken bu konuya ağırlık vermesi gerekli.

Recent Comments